之前我们对64位的通用寄存器和一些常用的调试器功能有了初步的认识,下面我们来通过调试游戏,对64位的汇编指令进行了解。

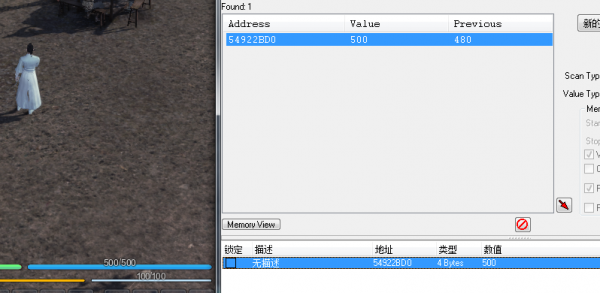

首先我们先对一款游戏的内息值进行扫描, 最终可以得到一个结果(如图)

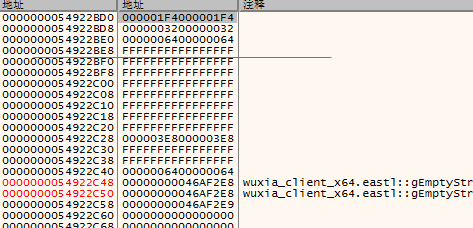

在xdbg64中跟随地址,并在数据窗口中观察周围的地址(如图)

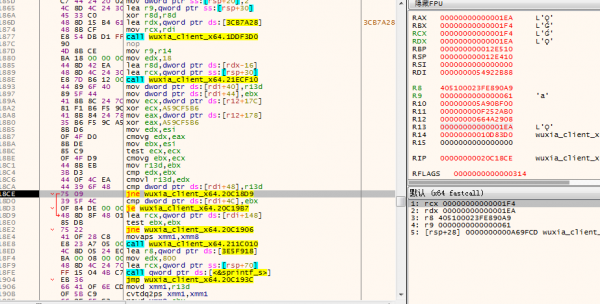

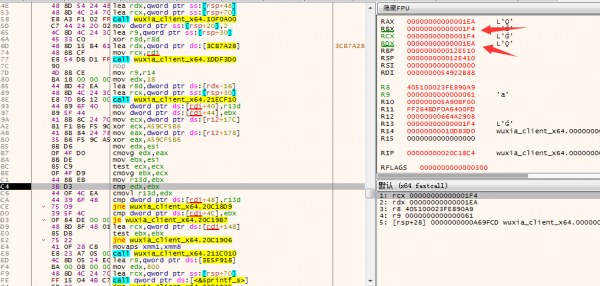

我们发现这地址其实是以4字节存放的,而在他的周围还有角色的一些其他的属性,也均是以4字节存放。于是我们在OD中下4字节的硬件访问断点,游戏在消耗内息,或者打开角色栏时游戏会断下(如图)

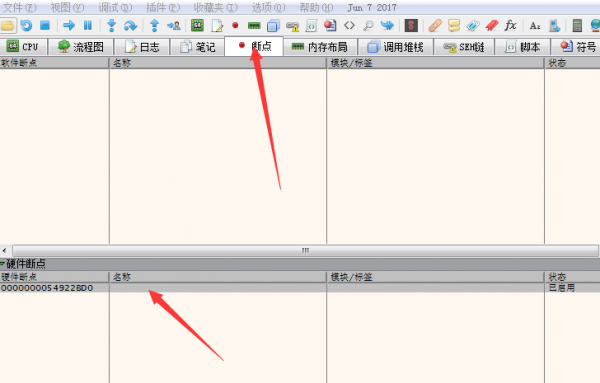

先将断点删点,在上方的标签中找到断点,右键删除其中的硬件断点,并将游戏运行起来(如图)

正常来讲我们是要追rdi的来源的,因为rdi+48是我们下访问的地址,但是在这个地址的附近并没有太多角色的属性,包括名字等等。而且当我们对其改动时会发现他会很快进行修正,而不会对我们的本地效果产生影响。所以我们要分析其比较的来源r13d。

r13d和eax一样,是32位寄存器,相当于r13的低32位。向上分析r13d,我们一条cmovl指令,这条指令在之前的游戏代码中是很少见的,他的意思是小于传递,其中的l是小于的意思。通过判断其上一条的cmp edx,ebx的结果,来决定本条的赋值是否执行。

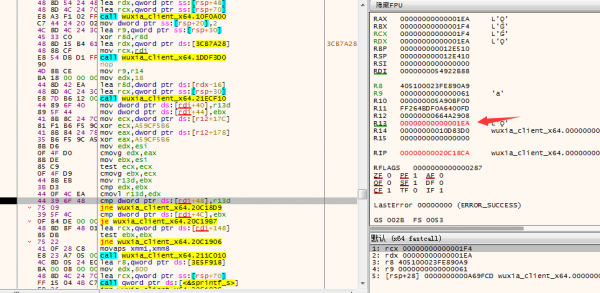

我们通过下在cmp edx,ebx处下F2断点,并F8单步执行来观察寄存器的变化(如图)(如图)

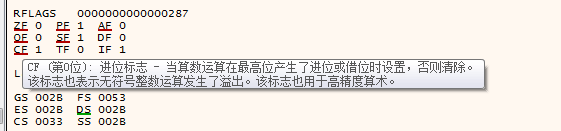

在第一幅图中,edx小于rbx,所以在第二幅图中r13d被edx进行赋值。类似的指令还有上面会出现的cmovg,cmove,cmovge,cmovle等等,这些指令往往都与前一条cmp或者test指令的结果相关,和跳转指令是类似的。当然,如果想对其有深入的了解,还需要对rflags,也就是标志寄存器的变化进行学习,不过一般来说我们并不需要对这个进行死记硬背(如图)

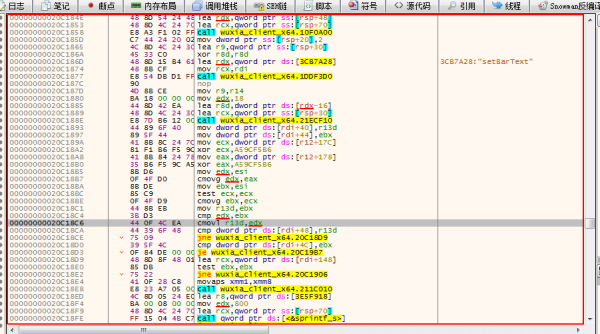

继续向上分析edx,如果代码代码段太长,观察起来不方便,可以点H,在点击edx寄存器,来对其进行高亮设置(如图)

得出其来源于eax,而eax来源于xor eax, 0xa59cf5b6,这是一条位异或的指令,相当于一个简单的加密代码,而继续向上分析eax,则来源于mov eax,

这里要注意逗号后面的赋值范围是dword,如果是qword则需要赋值8字节,不过既然是赋值给eax的那么自然不可能赋值8字节。这样就得到了数据的第一层偏移0x178。

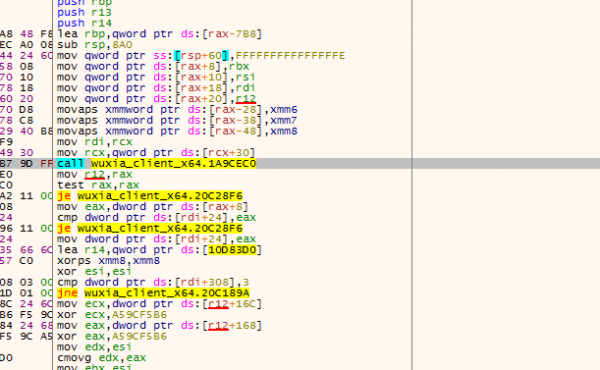

继续向上分析r12的来源,可以得到来源于call 0x1a9cec0的返回值rax(如图)

在call里可以得到一个遍历代码,我们放到下一篇文章来接着写。