坐标值是一款游戏里必须的数据,通常来说,这类数据都是浮点数的,他的数据范围包括角色的3D坐标,角色的3D朝向等等。而64位和32位坐标的分析方式其实都是类似的,只是里面有部分指令有些差别。下面我们来分析下某款64位游戏的坐标数据。

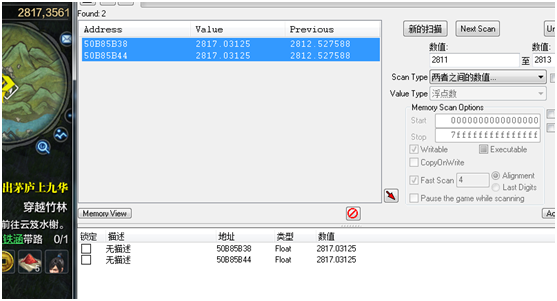

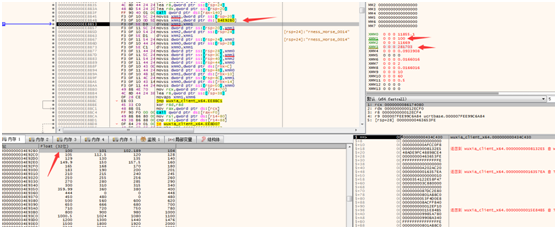

首先,还是要通过ce去对坐标的初始值进行扫描,这个扫描的过程与32位是相同的,所以就不做详解了,直接得到过滤后的结果(如图)

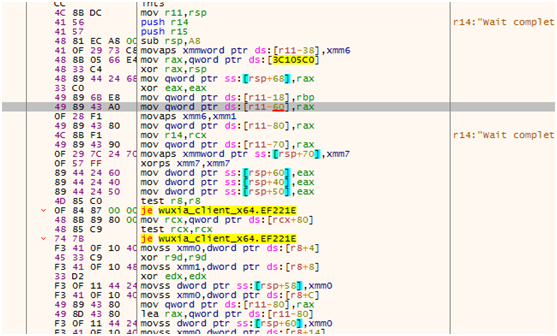

这里只得到了两个结果,而对于一款大型的3D游戏来说,这很明显是不正常的。那么也就是说这个数据有可能是加密的,我们任意选择一个地址,在OD中下写入断点,分析下加密的过程和最终的来源。下断后游戏断下(如图)

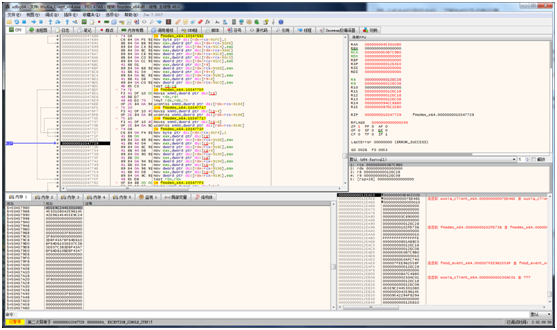

写入来源于eax,向上分析来源于[r8],而这个r8是一个堆栈地址,那么我们先执行到返回,看一下这个地址的来源,并在多次执行到返回后得到了r8来源于r11-60(如图)

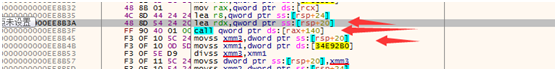

我们在这里下F2断点,发现r11-60中已经有被写入X坐标了,于是我们向上分析,看下是从哪里写入的。并在函数头部发现了一条mov qword ptr [r11 - 0x60], rax(如图)

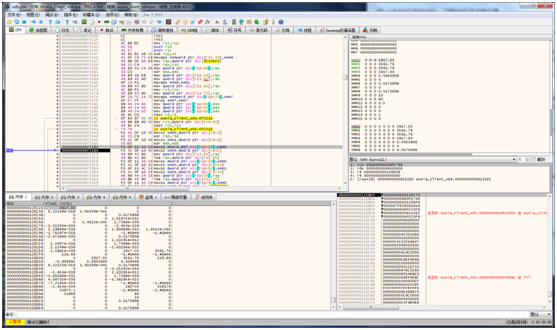

在这里下断后,发现这里的rax是0,也就是说这里是一个清零的代码,而真正写入坐标的代码应该在下面,并且不是向[r11-60]写入的。单步向下执行,在经过movss dword ptr [rsp + 0x58], xmm0这样的一条代码后,x坐标被写入(如图)

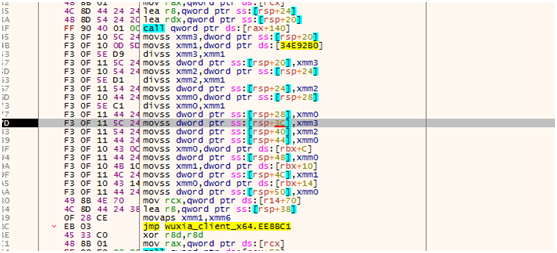

movss是将单精度浮点数传入到前面的地址中,而通过观察浮点数寄存器可以看到xmm0为单浮点数的数值。向上分析xmm0,可以得到来源于[r8+4],而r8依然是一个堆栈地址,那么我们需要继续执行到返回去分析来源。多次执行到返回之后,得到了lea r8, [rsp + 0x38]这样一条代码。也就是说我们需要分析rsp+38+4里数值的来源。(如图)

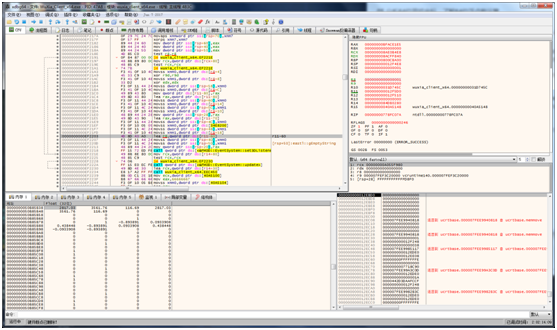

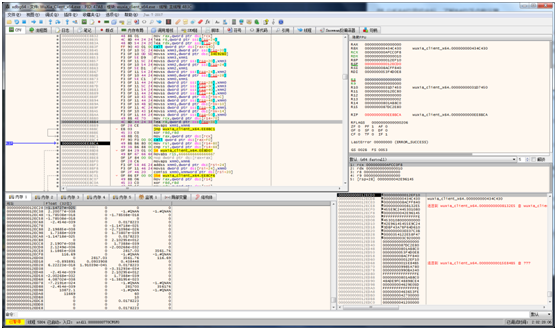

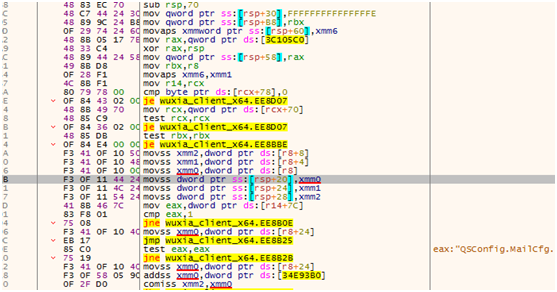

这里和32位游戏不同的是除了函数头部push的代码用的并不多,甚至很长一段代码都没有,所以我们直接观察rsp+3C的来源即可。在上面的不远处可以得到movss dword ptr [rsp + 0x3c], xmm3(如图)

而xmm3来源于divss xmm3, xmm1,这里是将xmm3与xmm1做商,并将结果以单精度浮点数的类型存放到xmm3中。而xmm1来源于基地址[0x34e92b0],这个数值始终是100,说明我们的坐标在这里是经过除以100的加密的,反过来说,真实坐标其实是我们本地显示坐标乘以100的。(如图)

我们继续向上分析xmm3的来源,得到movss xmm3, dword ptr [rsp + 0x20]。在上面可以得到一个call和lea rdx, [rsp + 0x20](如图)

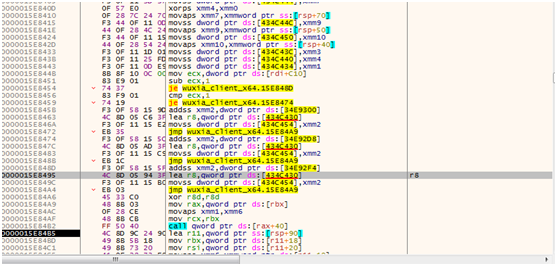

这说明我们要的数值很可能是来源于call内部的。然而当我们在call上下断之后,发现数值其实已经被写入了,而call的内部并没有对[rsp+20]写入的代码。继续向上面分析,得到movss dword ptr [rsp + 0x20], xmm0(如图)

这里的r8不再是堆栈地址了,执行到返回继续分析来源。返回后得到r8来源于基地址(如图)

这样我们就得到了一个角色坐标的公式,如下

0x434c430 x坐标*100

0x434c434 y坐标*100

0x434c438 z坐标*100

虽然我们得到了一个稳定的来源,但是这个地址周围并没有太多其他的信息,对其进行修改也不会让游戏的本地效果有任何的改变,所以我们还需要继续向上分析真正的来源。我们将在下一篇文章中对最终的来源进行分析,并得出一个完整的公式。