前一篇文章里,我们分析了64位的游戏坐标,并得到一个存放坐标的基地址,但是这个基地址并不能作为最终的数据结果进行记录。为什么要这么说呢?其实这个坐标值也不是不能用,只是他的周围没有其他有用的信息,那么也就是说我们在定位这个基地址之后只能得到一套坐标,其他的信息还是需要单独的分析,并且单独记录,这对整体数据的效率是有一些影响的。

下面我们将继续分析这个基地址中数值的来源,找到真正的角色坐标的公式,以及附近一些其他的有用的信息。

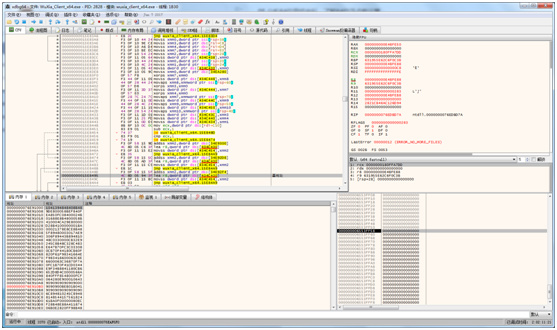

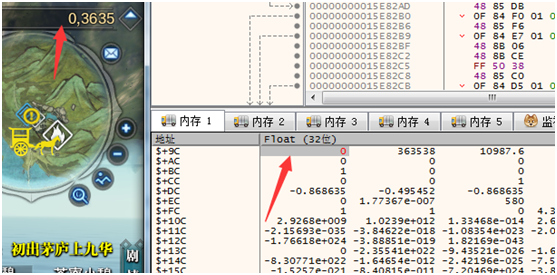

首先我们来到之前得到基地址的代码处(如图)

向上分析,我们发现一条movss dword ptr [0x434c430], xmm0

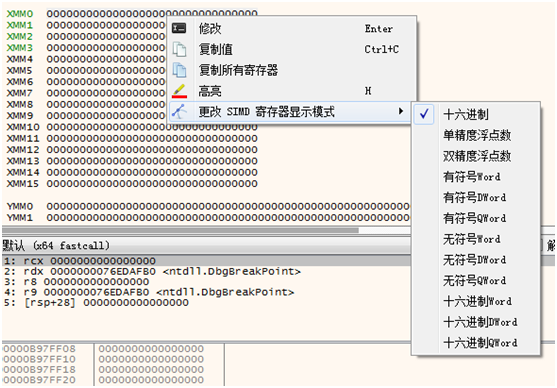

说明其实基地址里的值是从这个浮点寄存器写入的,这里有人会说,为什么看完之前的帖子后发现,浮点数数寄存器显示的并不是浮点数而是十六进制呢?这是xdbg相对于od扩展的一个功能。当你在浮点数寄存器上点击右键是会出现选择用什么什么数据类型去查看,而一般的od是没有这个功能的(如图)

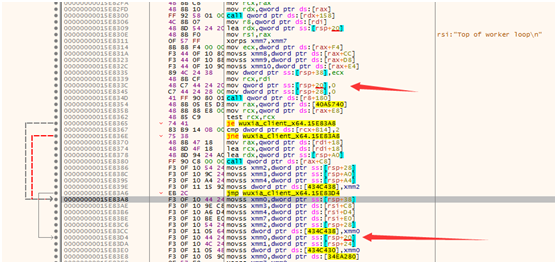

那么我们继续向上分析,xmm0来源于[rsp+20](如图)

而[rsp+20]在上面的标记处被清零了,这说明xmm0的值其实是在下面的某个call中写入的。于是我们在mov qword ptr [rsp + 0x20], 0处下F2断点,并单步到call里去观察被写入的来源。这里有一个简单的方法,就是在数据窗口中跟随rsp+20,然后在单步执行时观察里面数值的变化,可以很容易的找到写入的来源。

经过单步执行,我们在经过的第一个call内部找到了写入的来源(如图)

对于浮点数寄存器的写入,我们时刻要注意写入的数据类型和长度,很明显虽然xmm1里面有/字节的数值,但是我们只传入了低位的4个字节。

接下来我们继续分析这个xmm1的来源。并在上面得到了movsd xmm1, qword ptr [rax]。而rax则来源于call qword ptr [rax + 0x1d0]。我们退到函数外面,重新下断,再次来到这个位置,单步步入到函数内部继续分析(如图)

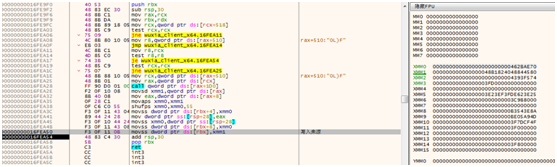

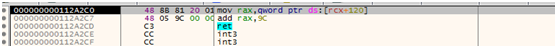

函数内部得到了两个偏移,并得到公式[rcx+120]+9C

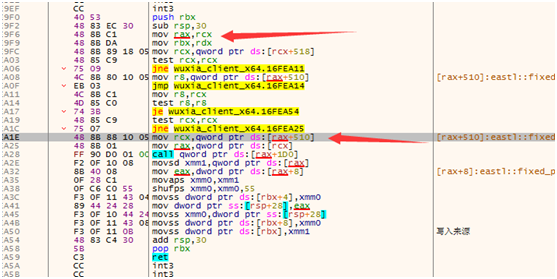

点击减号,单步后退到函数外继续分析rcx,可以得到rax+510偏移,并得到来源于rcx(如图)

整理公式更新为[[rax+510]+120]+9C

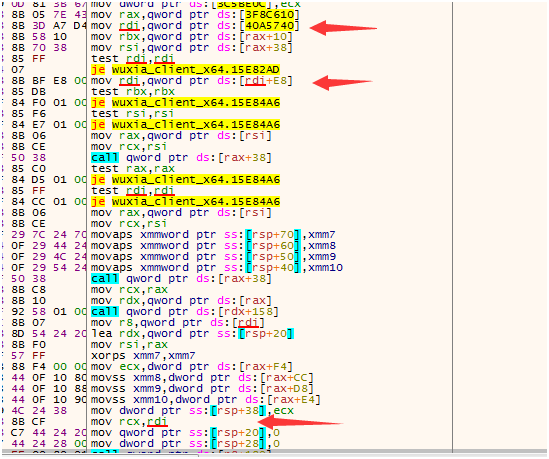

返回到最初进入的函数处继续分析,得到一个偏移0E8和基地址,这里没有什么难点,可以轻易的搞定(如图)

这样我们就得到了最终的公式,整理后如下

[[[[0x40a5740]+0E8]+510]+120]+9C X坐标 FLOAT

[[[[0x40a5740]+0E8]+510]+120]+0A0 Y坐标 FLOAT

[[[[0x40a5740]+0E8]+510]+120]+0A4 Z坐标 FLOAT

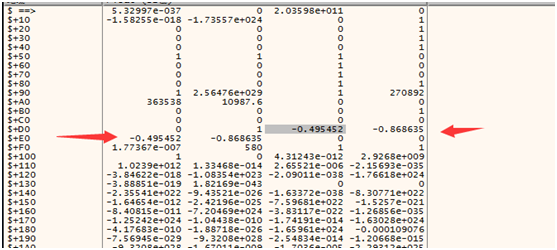

而在[[[[0x40a5740]+0E8]+510]+120]这个对象下,我们可以得到很多的浮点数,比如角色视角朝向,人物朝向等等(如图)

而当我们对朝向或者坐标进行修改时,都可以该表本地的一些人物朝向或者位置,当然这通常都是一个假象,是要被修正的(如图)

浮点数的一些运算以及汇编指令我们就先讲到这里,在后面的文章或者视频中我们在逐渐深入学习和完善。