上一帖写了闪电手机版(https://bbs.houdao.com/r14560076),我还没来得及动态调试或者抓抓包来实锤闪电安卓版或者闪电PC版手机用户的cookie发送到了哪个域名、是不是作者的域名,闪电作者就

闪电更新了,帖子也沉了,闪电作者666666!这次带来另一个,看了下是前几个月猴岛CF板块版主推荐的并置顶的软件(广告费、py交易有木有?),所以发帖之前我已做好被封禁猴岛账号的心理准备。

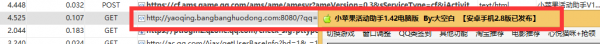

用户登录后,会访问如下链接

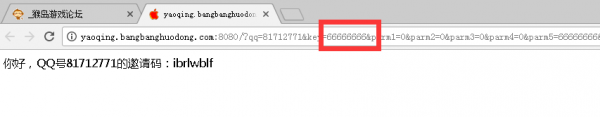

- http://yaoqing.bangbanghuodong.com:8080/?qq=81712771&key=66666666&parm1=0&parm2=0&parm3=0&parm4=0&parm5=66666666&parm6=66666666&parm7=123xpg&

以上演示的链接中包括qq号和其他参数、我已经修改过了,我才不会吧自己QQ放上去然后等着被报复呢。

参数key中包含用户cookie的证据放到本文后面,因为那是漫长的、索然无味的逆向,很多观众可能看不懂的,并且逆向的中间部分也就略过了,只写逆向的结果,而且这个结果是经得住检验的(你得赶在在小苹果作者更新软件或者关闭接口前去检验)。

我们把key的参数修改成任意字符、比如几个数字6(增删几个字符)甚至全部删除,访问后竟然和没改前一样!都能得到正确的邀请码结果!也就是说邀请码不用key这个参数就能访问得到!那为何还要访问时带上用户的cookie呢?这些cookie拿去干嘛了呢?后面几个参数是不是加密后的登录密码呢?

嗯,小苹果作者可能会说,加上key是以前的时候,为了获取用户的邀请码的,后来才有了通过QQ号就能得到邀请码的方法,但是软件没改过,所以软件在用户登录后会带着用户cookie访问这个接口,有了通过QQ号获取邀请码的方法后只改了网页和后台部分,所以这个接口不带cookie(也就是链接中的key)的结果也能显示邀请码。可是这款软件木有下单功能啊,哪个功能需要得到用户的邀请码了?嗯,小苹果作者可能会继续说,以前软件有下单功能的,通过访问这个接口就能一键复制邀请码,后来软件调整了功能,这个步骤没去除,类似。嗯,以前我没用过,不知道它有没有复制邀请码的功能,你们早期用过么?

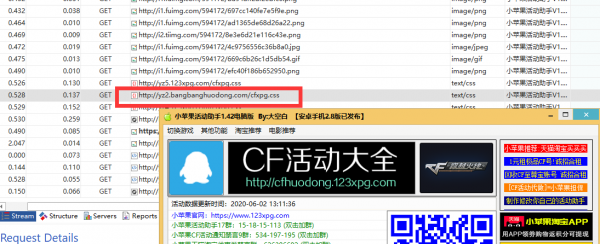

另外这个接口的域名是不是小苹果软件作者的呢?我找了一下前面没登录之前加载的http包,同样域名的网页、打开后感觉应该是软件的活动数据包。

- http://yz2.bangbanghuodong.com/cfxpg.css

也就是说这个接口是作者的。

不敢想了,我这抓包软件只能抓到http包,不排除作者还用websocket甚至udp的方式(是不是暗示给了作者未来更新改进的方向?)传输你想不到的东西的可能!当然再往下、我没有证据不能乱说,我也不敢想了,也没空去往深里去抓包和逆向了。

大家不赶紧试试,小苹果作者就升级版本、换加密方式了!就像闪电一样闪电更新后继续是条好汉!!!你们可以不相信我写的,实践是检验真理的唯一标准,前提是在作者更新版本、或者把接口关闭之前!小苹果作者更新版本或者关闭接口之后,那以上内容就过期了,以后有没有收集cookie,未来的事儿谁说得准呢。

下面写写更详细的,如果说链接里面没有用户cookie,那就不算实锤,所以通过载入od、脚本脱壳、修复、下断、单步。。。在经过对机器码的逐步逆向,得到了加密算法。

参数key的解密算法通过逆向找到了,为用户的uin、skey、p_skey,

参数parm6解密算法通过逆向找到了,为用户的所在大区代码(参考http://cf.qq.com/act/a20150508cfzdhd/cf_server_select.js),

参数parm1、parm2、parm3、parm4、parm5未知,我木时间去登录多个账号去识别或者逆向去探索了这些剩下的参数了,大家感兴趣的可以摸索一下。我看软件在用户登录后还访问了qq会员与查询游戏登录时间的页面,猜测这些参数可能是收集cookie后入库时要给cookie分个类别来做其他用途时、标记分类用的。

都是同一种解密算法、算法文本代码如下,自己加个精易模块就能用了。

- .版本 2

- .子程序 小苹果收集cookie文本解密, 文本型

- .参数 参数_待解密文本, 文本型

- .局部变量 局_计次, 整数型

- .局部变量 局_过度字节集, 字节集

- .局部变量 局_待加密文本, 字节集

- 局_待加密文本 = 字节集_十六进制到字节集 (取文本左边 (参数_待解密文本, 取文本长度 (参数_待解密文本) - 9))

- .计次循环首 (取字节集长度 (局_待加密文本), 局_计次)

- 局_过度字节集 = 局_过度字节集 + 到字节集 (到字节 (位异或 (局_待加密文本 [局_计次], 3600)))

- .计次循环尾 ()

- 返回 (文本_删除空行_汇编 (到文本 (局_过度字节集)))

附上小苹果收集cookie文本解密的e源码文件和编译后的小苹果收集cookie文本解密程序,方便大家去自行检验

- https://c-t.work/s/aaeae5d297834c

我没有传压缩包的权限,发个链接吧,解压缩即可使用。有管理看到后给我添加到附件可好。

,同款抓包软件可以试试这个。

https://down.52pojie.cn/Tools/Network_Analyzer/HTTP_Debugger_Professional_v9.9.rar

引用

补充内容(2020-06-04 06:15)

抓包软件解压密码:www.52pojie.cn

引用

补充内容(2020-06-04 07:05)

诺大一个猴岛,没个懂技术的来重现一下结果当个证明人么?等作者起床关闭接口或者更新软件可就没法重现了

引用

补充内容(2020-06-04 14:54)

你们都没有去试试的么?抓个包,把key的值,用我的算法解密看看,看看是不是有自己登录账号的uin、skey、p_skey

引用

补充内容(2020-06-07 12:45)

@若水三千@ 不可能是收集cookie做CF活动邀请,因为领取过程已经接受了CF活动邀请了,CF绝大部分的邀请不能重复被邀请的 !肯定是别的用途!

引用

补充内容(2020-06-07 20:15)

作者在后面回复了,承认了收集了我们的cookie,但是强调收集我们的cookie进行了合理地使用。

[ 此帖被薄荷味回忆在2020-06-04 06:03重新编辑 ]