之前我们在分析游戏的内息值时得到了一个CALL的返回值,那么接下来我们到CALL去寻找一下这个返回值的来源,并对遇到的汇编指令进行讲解(如图)(什么?你不知道是哪个CALL?请将上一篇的帖子看一遍~~~)

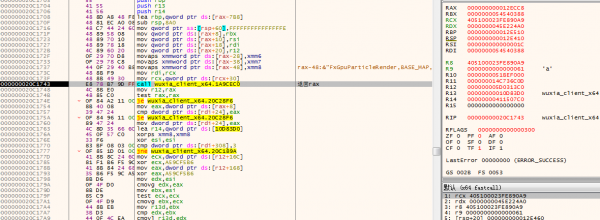

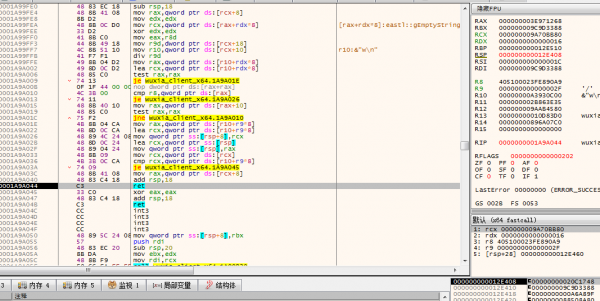

在CALL的位置下F2断点,我们发现这里不需要修改内息,游戏直接就会断下。于是我们在+178偏移和CALL的返回处分别下F2断点,看一下eax的值是否相同(如图)(如图)

通过两幅图对比,发现之前的r12和返回的eax是相同的。有人会说,这不是多此一举么,直接去CALL里分析好了。其实这么做是为了防止CALL内部出现遍历代码,而附近有有其他的对象被频繁访问,导致返回的eax并不是我们要分析的角色对象r12。

接下来我们在返回处重新下F2断点,并多次点击F9,我们发现大部分的情况下都是返回的角色对象,只有个别的情况会返回其他的数值,这也就说明了这里是有遍历的,但是角色本身会被大量访问(由于周围的对象过少,想断到非角色对象很难,所以就不截图了)

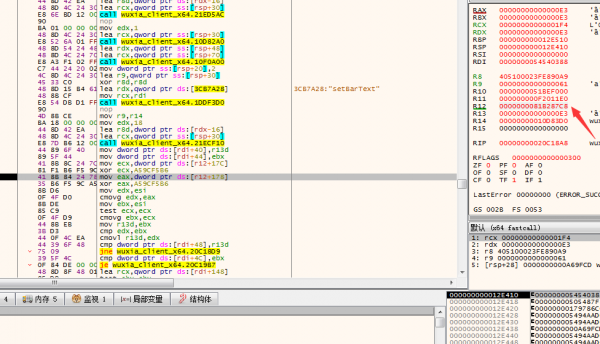

接下来我们在CALL下F2断点,并点击F7进入CALL的内部继续分析来源(如图)

这里是CALL内部的头部,我们继续点击F8,走到CALL的retn处(如图)

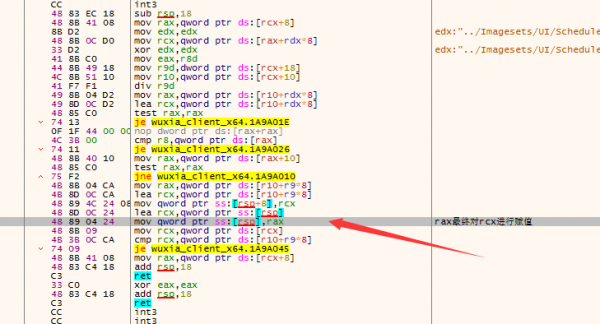

我们需要从这里继续向上分析rax的来源。点击减号来逐步后退,这样可以原路返回去分析来源,防止跳转过多影响我们的分析过程。

首先可以得到mov rax, qword ptr [rcx + 8]

这里传递的是qword,得到一个+8偏移,继续点减号来分析rcx的来源。可以得到mov rcx, qword ptr [rcx]。而在上面又可以得到lea rcx, [rsp]。lea相当于传递地址而不是读指针,所以这两条的结果就变成了mov rcx,[rsp]。[rsp]是要作为一个整体去分析的,而[rsp]是在lea rcx, [rsp]的下一条被rax进行赋值的(如图)

这里的分析可能有一些绕,有32位基础的能够看得懂,如果看不懂的在后面的堆栈文章中我们会重新的进行讲解。

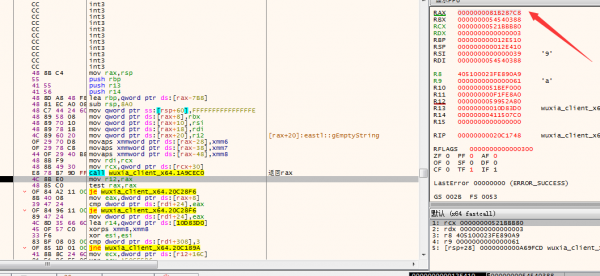

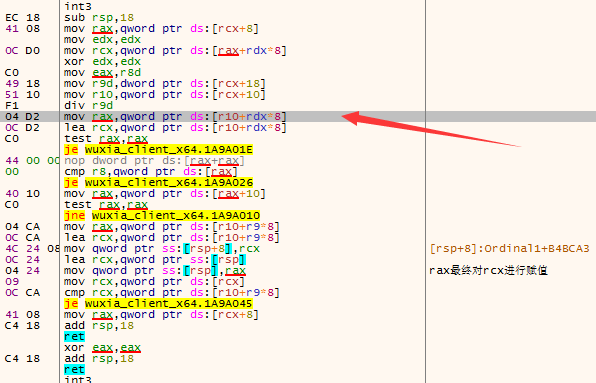

继续向上分析rax可以得到mov rax, qword ptr [r10 + rdx*8],这是一个标准的64位数组的代码,r10是数组的起始地址,而每一个数组元素都占用8字节(如图)

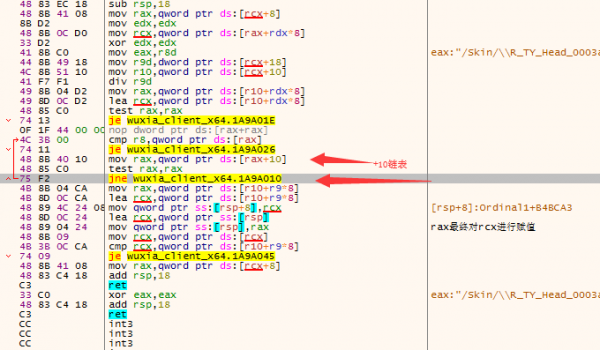

这说明我们来到了一个遍历代码中,这里不只有数组,如果仔细观察还能够发现在下面还存在一个链表(如图)

由于遇到了遍历代码,所以我们就不继续讲解这个分析过程了,在后面的文章中会重点讲解64位下的数据结构。

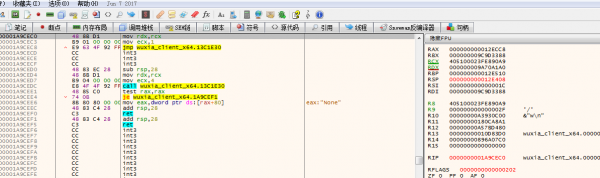

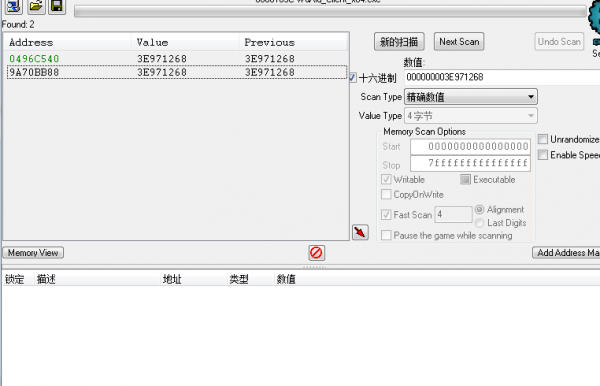

那么我们的分析结束了么?当然没有。由于角色是在游戏中是一个特殊的存在,他被访问的也是最频繁的,所以大部分游戏的角色对象都会单独存放在一个基地址中。所以我们尝试用CE去对之前的r12进行扫描(如图)

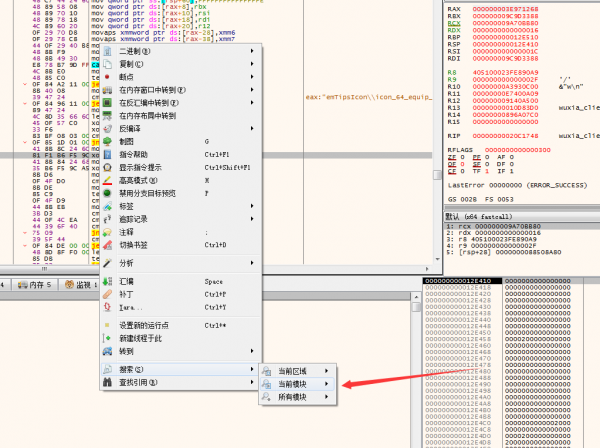

得到了一个绿色的地址,为了验证它是否是一个可用的基地址,我们在OD中查找常量(如图)

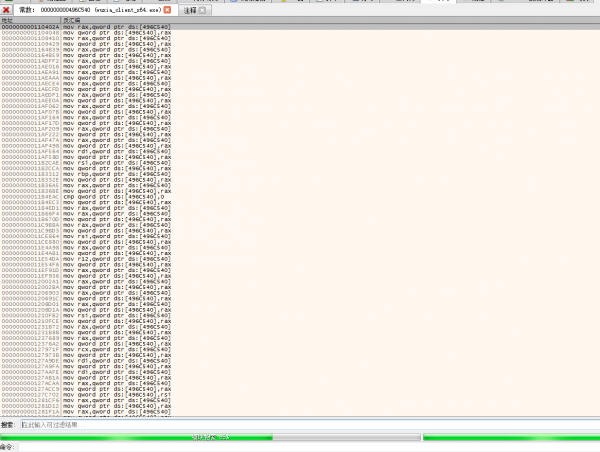

还没有搜索完就得到了很多的结果,说明这是一个可用的基地址(如图)

这样我们就得到了角色内息的公式[[0x496c540]+0x178] xor 0xa59cf5b6

通过这两篇文章,我们发现在整数范围内的64位汇编指令和32位大致是相同的,分析方法也是相同的,只是寄存器看起来要麻烦一些,其实也只是不习惯罢了。我们会在后面的数据分析中对这些知识进行更加深入的学习和理解。