上次锤了小苹果电脑版之后,作者跟帖回复了(https://bbs.houdao.com/r14574925_4/#td_173060758),大意是收集来的cookie只用作cf活动用途,也就是承认偷取用户cookie了。而且作者还说我思想想的无底线!?我怎么感觉这个"无底线"更适合软件作者呢!?有些人,不仅思想无底线,而且做法也无底线。我就不说、我信不信作者说的 、只用作CF活动用途了,因为没法验证;

偷取用户cookie、我们可以实锤并被验证,但是拿到了cookie后去做了啥,我们无法去验证和知道的,只有一个人能知道。

这次本来是要发另一款软件的,可是我抓了10次包,都没发现有啥异常的,为了避免给它做广告、就不说软件名字了。正当我以为没的写 的时候,发现了小苹果手机版,重点是这界面竟然 跟我之前锤过的闪电活动助手手机版(https://bbs.houdao.com/r14560076) 界面几乎一模一样!!!这是诱使我再继续研究研究它呀!!!就像已知A有后门,B与A外观长的一模一样,那么B到底有没有后门呢?

上次有人私信说让我把逆向分析过程也写出来,这猴岛也不是个技术交流论坛呀,

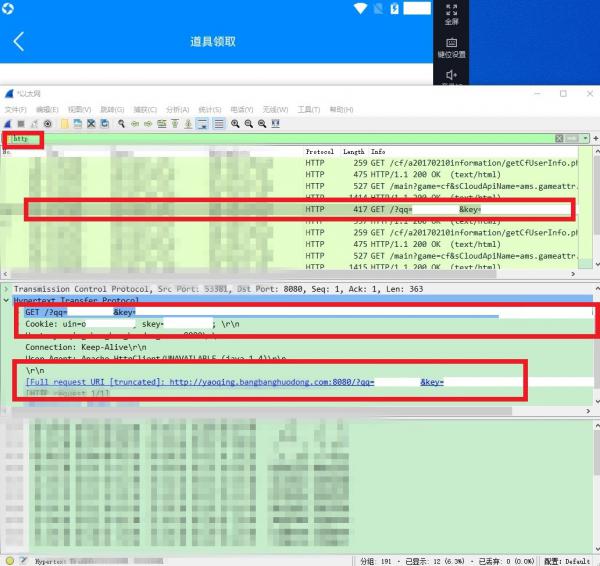

你是想让作者学习下逆向过程、下次把获取cookie写得更难被发现!?这次简单写一下过程吧。首先动态调试、能知道个大概,也就是在电脑的安卓模拟器上直接运行,抓包看看有没有异常。Wireshark开启捕获,安卓模拟器上网页登录qq,然后Wireshark停止捕获,再Wireshark上输入http,先来看看http的包

qq=xxxxx&key=xxxx,这么眼熟,这很像小苹果电脑版(https://bbs.houdao.com/r14574925)偷取用户cookie的参数格式,连域名(bangbanghuodong.com)都是同一个!由于key的值加密了,我们不知道是不是我们QQ的cookie,只知道qq这个参数没加密,是我测试登录的qq号。就抓了1次包、而且仅仅是最基础的http包、就发现可疑问题了!?这。。也好,省时间了,马上进行下一步。

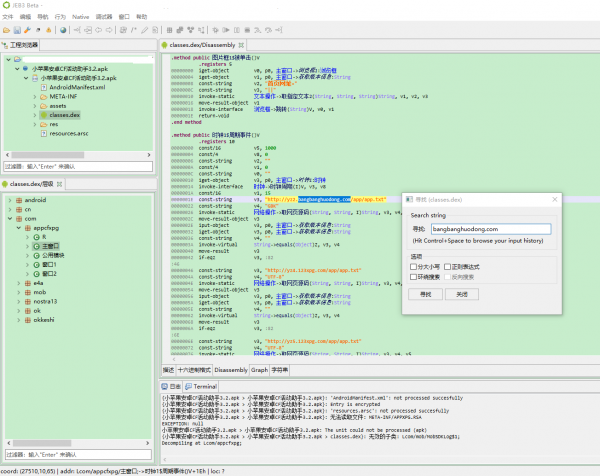

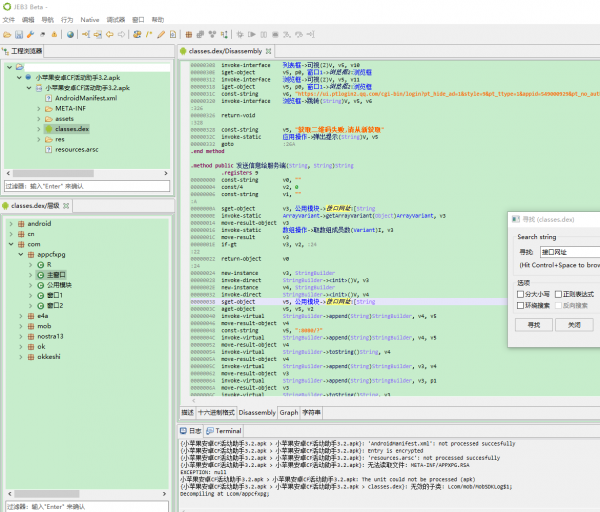

其次,静态调试,几乎能获取一切。打开JEB(运行jeb_wincon.bat就能打开),拖入小苹果活动助手V3.2.apk ,双击classes.dex,依次展开com,appcfxpg,双击主窗口(下面图片左下角 classes.dex/层级 那边显示的那个主窗口),搜索(快捷键是Ctrl+F)bangbanghuodong.com,略过不相关的信息,结果显示搜到了http://yz2.bangbanghuodong.com/app/app.txt,

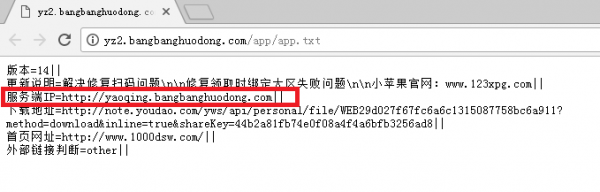

打开看了下,这个yaoqing.bangbanghuodong.com 很眼熟,就是上次小苹果电脑版偷取用户cookie的二级域名,于是搜索yaoqing.bangbanghuodong.com,找不到结果。然后再双击主窗口,搜索 网址中等于这个二级域名的 文本 服务端IP,找到了,

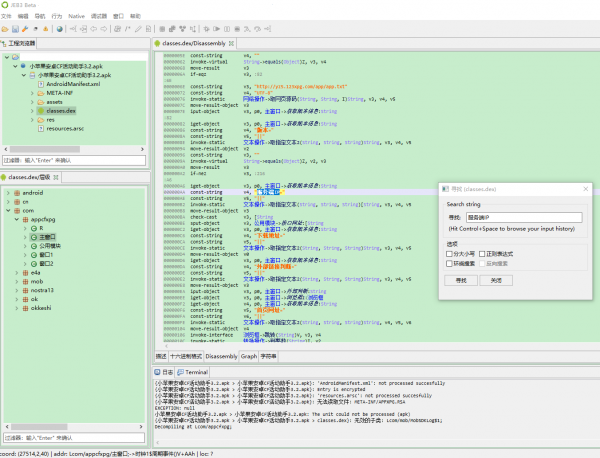

这里你需要懂一点smali语法,总之大意就是把这个yaoqing.bangbanghuodong.com赋值给公用模块的变量 接口网址,于是双击主窗口,搜索 接口网址,大概是搜了三次,就出现了这个 很可疑的地方,接口网址所在方法的名字为"发送信息给服务端",这跟以前闪电(https://bbs.houdao.com/r14560076)偷取用户cookie所用的上传方法是同一个名字!

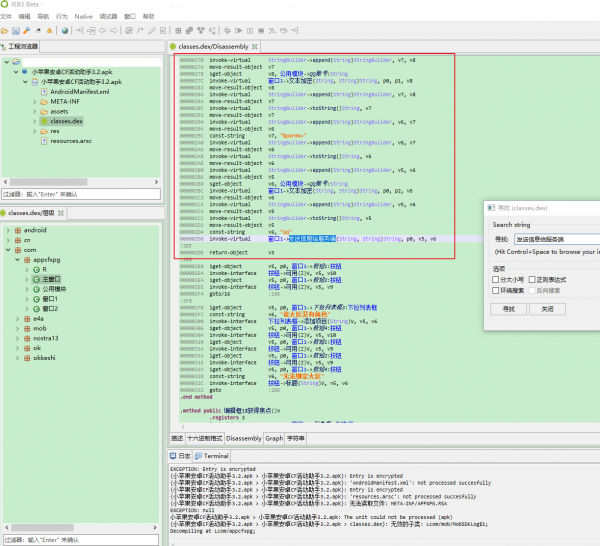

于是双击主窗口,搜索 发送信息给服务端,搜到的第一个就很可疑。

这里应该就是上传用户cookie的代码部分。嗯,前面已经抓包抓到了很可疑的http包了,现在就是要逆向找到的 文本加密 这个方法,然后再去解密、看看是不是解密后存在我们QQ的cookie了。

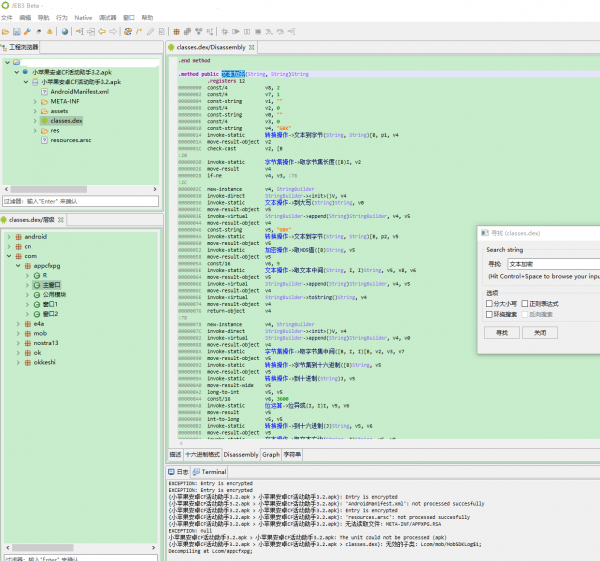

双击主窗口,搜索 文本加密,第一个结果与加密算法不相关,但是 竟然在小苹果活动助手里面搜到了闪电助手的文字!!!这说明这两个软件有点相关呀!(外观类似可能是高仿的界面,但是代码里面都有..那...)

第二个结果就是 文本加密的算法了,比较长,截图只能截取一部分,有了这、你在懂点smali语法,就能逆向解密算法的代码了。这个其实根本不费功夫,因为我看了后发现,这就是小苹果电脑版1.42版本偷取用户cookie时用到的加密算法(https://bbs.houdao.com/r14574925),key参数加密的逆向解密算法上次已经写过了,拿来用就行了。

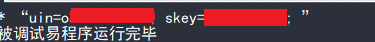

运行解密算法,果然得到了我们QQ的cookie的uin和skey!至此,实锤小苹果安卓CF活动助手3.2偷取用户cookie!手机版比电脑版少了个参数,1.42电脑版还有p_skey呢!另外把小苹果偷取cookie文本解密的源码和可执行程序附上,方便大家验证!大家不赶紧试试,小苹果作者就更新软件、更新加密算法和传输方式了!

由于前几天发了小苹果电脑版1.42偷取用户cookie了的帖子了(https://bbs.houdao.com/r14574925),为了客观,标题也写了电脑版帖子中、作者的解释是"只用作CF活动用途",但是也写了是"作者说"的,只有作者知道干了啥。并且手机版,我也没深度挖掘(在登录抓了1次包后发现可疑的包后就停止了!没抓后面的领取完和关闭后等等,也没研究非http数据包),并不知道还有没有什么密码或者其他信息被记录的,感兴趣的你们自己研究,

谁知道有没有那种再软件关闭或者退出时触发、利用udp或者websocket或者自己写的协议加密并传输 密码或者其他信息的后门呢。我这是思想无底线?我感觉我这是基于发生了偷取cookie行为后的合理怀疑呀,但是的确我没发现那些更糟的(但不能保证没有、因为没深入搞),因为我发现了个最明显的偷取用户cookie后,就来发帖了,后面的留给感兴趣的大家去挖掘吧。上次帖子里还写让管理把附件加到帖子里防止链接的附件失效,这仨管理一个也没搞,我怀疑他们也相关!这是不是合理怀疑?

文中所用软件下载:

Wireshark:https://www.wireshark.org/download.html

JEB:https://down.52pojie.cn/Tools/Android_Tools/JEB_3.0.0.201808031948_Pro.zip

小苹果活动助手V3.2 :https://www.filecad.com/egZ2/小苹果安卓CF活动助手3.2.apk

小苹果偷取cookie文本解密的e源码和可执行程序:https://www.filecad.com/it8e/小苹果收集cookie文本解密的e源码文件.rar

引用

补充内容(2020-06-10 23:39)

他急了、他急了、作者来长篇大论其实就一句话概括:收集cookie只用作CF活动。我标题已经给他概括了。

[ 此帖被薄荷味回忆在2020-06-10 19:13重新编辑 ]