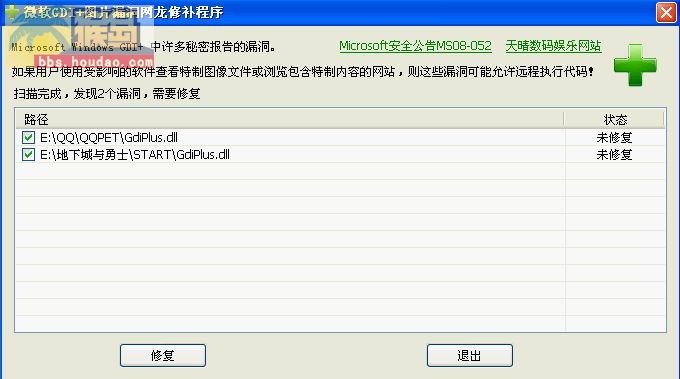

大家首先呢,看下面一张图片,是9.18号微软发布的更新补丁程序检测出来的,而那个文件,正是DNF刚刚出的大名鼎鼎的自动乱封系统.

另外 转一下GDI漏洞的微软官方解释.

2008年9月17日暴出新漏洞

Microsoft产品中所使用的GDI+库(GdiPlus.dll)通过基于类的API提供对各种图形方式的访问。

GDI+库在解析特制的BMP文件时存在整数溢出漏洞,如果文件中包含有畸形的BitMapInfoHeader的话,就会导致错误的整数计算,最终触发可利用的内存破坏。成功利用此漏洞的攻击者可完全控制受影响的系统。如果用户使用受影响的软件查看特制图像文件或浏览包含特制内容的网站,则这些漏洞可能允许远程执行代码。

攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

受影响的图片格式:

此次gdi+漏洞非常严重,类似以前的光标漏洞和wmf漏洞,涉及的格式更广(bmp\wmf\gif\emf\vml)

微软对第三方应用程序建议:

★我是第三方应用程序开发人员,我的应用程序使用 gdiplus.dll。 我的应用程序是否容易受到攻击,如何进行更新?

重新分发 gdiplus.dll 的开发人员应该确保他们通过下载本公告中提供的更新来更新随其应用程序安装的 gdiplus.dll 版本。 鼓励开发人员按照使用共享组件的推荐最佳方案执行操作。 有关使用共享组件的最佳做法的详细信息,请参阅关于独立应用程序的 Microsoft 知识库文章 835322。

★我正在开发包含可重新分发文件 gdiplus.dll 的软件。应该怎样做?

您应该为您的开发软件安装本公告中提供的安全更新。 如果已经随您的应用程序重新分发了 gdiplus.dll,您应该使用为您的开发软件下载此安全更新时获得的此文件更新版本向您的客户发布您的应用程序的更新版本。

★如果第三方应用程序使用或安装受影响的 gdiplus.dll 组件,那么安装所有需要的 Microsoft 安全更新之后是否仍然容易受到攻击?

否,此安全更新替换并重新注册随操作系统提供的受影响的组件。 如果第三方应用程序遵循建议的最佳方案,即将共享组件用作并列组件,那么它们也不会受到影响。 如果第三方应用程序没有遵循推荐的最佳方案,而是随其应用程序一起重新分发了 gdiplus.dll 的旧版本,则客户可能受到威胁。

9.19号这次更新大家都发现了容易封号了,那些什么屏蔽软件都没用了觉得很奇怪是么?那么下面我让一步一步的来解析这次更新的内幕吧。1 首先大家 在自己的DNF 目录下检测一下 比较一下 跟没更新前是不是多了几个文件?2 OK 下面大家 在DNF目录下的START目录下 是不是看到了一个GdiPlus.dll的文件?3 哈哈 OK 大家在百度百科搜索一下这个文件吧。baike.baidu.com看完百度百科对这个DLL文件的解释,大家被惊吓到了么?我想稍微懂点电脑的人都会想到TX想利用这个DLL文件来干什么了。相比而言是自己的隐私重要还是游戏重要?还有TX貌似做到这一步都已经侵犯了法律,侵犯了个人隐私权。大家有什么感想?大家注意看红色字体部分,TX太强大了。强大到利用微软最新系统漏洞来防【违规内容】?而且还是08.9.18号最新的系统漏洞。哈哈,我笑了真的笑了!