本人免杀的软件是DART远程操作软件,针对国内杀毒软件做的免杀,方法还是定位特征码。

相信做过免杀的朋友都用过OD,C32,LPE,myccl,OC等软件把。

软件DART是暗组的远控软件,应该有几个月没免杀了,今天主要说的是定位到了输入表函数的免杀方法,讲三种吧。

第一种。

首先用myccl定位dat配置文件,定位到的特征区间是00016A6F-00000002,用C32载入dat文件,找到00016A71,发现定位到的是输入表的函数InternetOpenA的的p上,由于输入表是不能用修改大小写的,今天我就用输入表函数移位的方法。

[attachment=6859585]

我们可以在函数表下面随便找一个0区域,再将函数InternetOpenA移到这个0区域

[attachment=6859586]

再将光标放到新函数前面两个字节处,记下函数的新地址 00016B

[attachment=6859589]

再将移动输入表的函数的dat文件保存了,再将保存的文件载入LordPE,并用LPE软件自带的RVA地址计算来计算下修改后新函数的RVA地址,将00016B09输入到offest中,计算得RVA地址为 00019509 ,并记下来,等下要用。

[attachment=6859590]

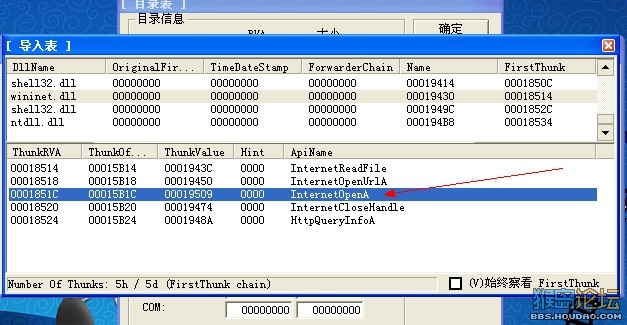

然后再找到dat文件的输入表,在输入表中找到DLL对应的函数,也就是我们修改后的函数所对应的dll,由于移动了输入表函数,因此在dll下面的函数中会有个Apiname为空的,这也就是我们要的找函数。

[attachment=6859591]

然后再右键该行有空白的函数选择编辑,再ThunkValue栏目中输入前面计算得得RVA地址

00019509,再确定,它就会自动自定位到那个地址所对应的函数了,也就是我们新修改函数。

最后确定在保存,这就是我所修改新的输入表函数了,然后再用杀毒软件杀下,看是否还杀它。